Page 33 - INNUNG direkt

P. 33

Innovation – INNUNG direkt | 33

Aufwendige eigene Zertifizierung

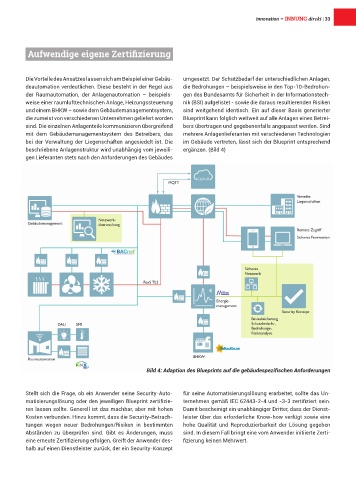

Die Vorteile des Ansatzes lassen sich am Beispiel einer Gebäu- umgesetzt� Der Schutzbedarf der unterschiedlichen Anlagen,

deautomation verdeutlichen� Diese besteht in der Regel aus die Bedrohungen – beispielsweise in den Top-10-Bedrohun-

der Raumautomation, der Anlagenautomation – beispiels- gen des Bundesamts für Sicherheit in der Informationstech-

weise einer raumlufttechnischen Anlage, Heizungssteuerung nik (BSI) aufgelistet - sowie die daraus resultierenden Risiken

und einem BHKW – sowie dem Gebäudemanagementsystem, sind weitgehend identisch. Ein auf dieser Basis generierter

die zumeist von verschiedenen Unternehmen geliefert worden Blueprint kann folglich weltweit auf alle Anlagen eines Betrei-

sind� Die einzelnen Anlagenteile kommunizieren übergreifend bers übertragen und gegebenenfalls angepasst werden. Sind

mit dem Gebäudemanagementsystem des Betreibers, das mehrere Anlagenlieferanten mit verschiedenen Technologien

bei der Verwaltung der Liegenschaften angesiedelt ist. Die im Gebäude vertreten, lässt sich der Blueprint entsprechend

beschriebene Anlagenstruktur wird unabhängig vom jeweili- ergänzen. (Bild 4)

gen Lieferanten stets nach den Anforderungen des Gebäudes

Bild 4: Adaption des Blueprints auf die gebäudespezifischen Anforderungen

Stellt sich die Frage, ob ein Anwender seine Security-Auto- für seine Automatisierungslösung erarbeitet, sollte das Un-

matisierungslösung oder den jeweiligen Blueprint zertifizie- ternehmen gemäß IEC 62443-2-4 und -3-3 zertifiziert sein.

ren lassen sollte� Generell ist das machbar, aber mit hohen Damit bescheinigt ein unabhängiger Dritter, dass der Dienst-

Kosten verbunden. Hinzu kommt, dass die Security-Betrach- leister über das erforderliche Know-how verfügt sowie eine

tungen wegen neuer Bedrohungen/Risiken in bestimmten hohe Qualität und Reproduzierbarkeit der Lösung gegeben

Abständen zu überprüfen sind. Gibt es Änderungen, muss sind. In diesem Fall bringt eine vom Anwender initiierte Zerti-

eine erneute Zertifizierung erfolgen. Greift der Anwender des- fizierung keinen Mehrwert.

halb auf einen Dienstleister zurück, der ein Security-Konzept